Preface:

Недавно я написал бумагу ( для курса ) о том как работает TOR система… и теперь я решил написать её заново только на русском языке и попытаться объяснить зачем, как и что работает. Зачем именно я пишу эту статью я не знаю, но думаю что кому-то она будет полезна или интересна, а возможно что в процессе написания я выучу что нить ещё.

Что такое TOR:

TOR – The Onion Router в переводе Луковый Роутер. Почему это называется луковый роутер станет ясно позже, а пока рассмотрим проблему анонимности в сети. Интернет как глобальная сеть не была задумана предоставлять анонимность. Другими словами в дизайне интернета вложено что каждый компьютер в сети имеет свой индивидуальный адрес и обмен данными идёт между этими адресами, то есть адреса компьютеров известны и соответственно можно определить кому именно принадлежит данный IP адрес (Internet Address / Интренет адрес ). Например у меня дома есть интернет от компании X и мой интернет адрес – 206.248.190.72. Если я хакаю apple.com то ребята в apple.com могут посмотреть кто обращается к apple.com и видят что это 206.248.190.72. Далее они сообщают ( например ) полиции и уже полиция обращается к моему провайдеру X и спрашивает: “Кому принадлежит интернет адрес 206.248.190.72?”, в ответ мой провайдер говорит мол это MeIr и вот его телефон, адрес, кредитная карта и так далее… Немного позже ко мне в дверь стучат маски шоу. Мораль: не хакайте… или сделайте так что бы вас не засекли…

Как скрыть IP адрес?

Скрыть IP адрес можно несколькими путями, но для начала я затрону одну вещь. Подделать свой IP адрес не возжно, другими словами если у вас есть IP адрес: А, то вы не можете подделать его и сказать что он B. Почему? Это тема для другой статьи и если кому интересно, то киньте в комменты и я отпишу. И так для скрытия IP адреса можно использовать proxy сервера. Для аналогии представьте что Петя хочет анонимно зайти на meirz.net сайт… Что бы не оставлять следов, он просит Васю зайти на meirz.net и взять первую страницу. Вася заходит на meirz.net берёт запрашиваемую страницу и возвращает её Пете. В данном варианте, Петя не заходит на meirz.net и как следствие не оставляет следов на сайте, другими словами meirz.net не когда не узнает что Петя что-то смотрел на сайте, с другой стороны meirz.net знает что на сайт заходил Вася, но это уже не важно так как Петя остался анонимным.

Proxy сервера не являются хорошим решением, так как стоит рассмотреть базовый сценарий, к чему мы и приступим. Допустим что Петя является единственным пользователем прокси сервера ( аля Васи – кто делает запросы к сайтам за место Пети ). Это значит что каждый раз когда Вася делает запрос, он делает запрос для Пети, соответственно это аннулирует какаю либо пользу от Васи. От сюда мы получаем что одна прокси не предоставляет достаточный уровень анонимности и возможно стоит использовать другую систему.

Давайте теперь усложним сценарий что бы добиться более надёжной системы анонимности. Скажем что Вася, Гена и Женя – это прокси сервера и они работают все вместе. То-есть когда пользователь Петя делает запрос на meirz.net через Васю то происходит следующее: Вася получает запрос от оригинального пользователя Пети, дальше Вася делает запрос Гене, а Гена в свою очередь делает запрос Жене, где Женя делает запрос сайту meirz.net. Соответственно ответ от meirz.net идёт к Жене, потом к Гене, далее к Васе и обратно к оригинальному пользователю Пете. Данный сценарий хорош тем что он состоит из нескольких прокси серверов и запросы между ними будет сложнее проследить… Но в данном сценарии есть большая проблема – это статичность. Другими словами если Женя – это всегда последний прокси сервер, а Вася всегда первый то не важно кто кому переправляет запросы, так как если мы узнаем схему, то мы всегда будем знать кто оригинальный пользователь и что он спрашивает, наблюдая всего за двумя прокси серверами. Данный вариант тоже не подходит, но ещё рано сдаваться. Если посмотреть на выше описываемый вариант с другой стороны, то в нём плохо только одно и это статичность системы. То есть если добавить динамичность то получиться то что надо.

Статичность системы заключается в том что прокси сервера не меняются местами и путь от пользователя до сервера всегда один и тот же. Что если добавить динамики? Получается что 3 прокси сервера буду работать в месте только неизвестно кто будет первым прокси, а кто будет последнем. То есть когда пользователь хочет воспользоваться системой, то каждый раз прокси сервера выстраиваются по другому… например первым прокси может стать Гена, а последним Вася или первым Женя, а последним Гена. Система теперь более надежна так как нету статичности и соответственно невозможно определить путь от пользователя до вэб сайта.

Криптография:

Криптография – большое поле, о котором можно говорить и говорить… Я не специалист по криптографии и поэтому не чего рассказывать не буду, но перед тем как продолжить разговор о TOR сети, надо всё же немного познакомиться с криптографией. Криптография или просто крипт ( для простоты ) делает из полезной информации, бесполезную. К примеру у нас есть стринг ( String ): “Password: 123”, если зашифровать это слово то результат может получиться следующим: “U2FsdGVkX18AVXi3C358YCSuMRJElM03ODqYwrBMgLo=”. На сколько вы можете видеть, зашифрованная информация абсолютно бесполезна если не знаешь как её дешифровать. Другими словами шифроваться полезно, например когда сохраняешь пароли и всё такое – так как не хочется что бы кто нить ( друг Вася ) зашёл к папку “мои документы” и посмотрел файл с паролями… Гы-гы мораль => Фишруйся. В данном конкретном случае нас интересует два вида криптографии: симметричная и асимметричная ( а именно Public-Key или Криптографическая система с открытым ключом ).

Симметричная шифровка довольно проста, идея следующая: выбираете пароль/шифр/код, далее шифруете данные ( слова, файлы и всё такое ) и усё готово ( получаете белиберду ) . Кстати выше описанный пример использует именно симметричный алгоритм. Далее что бы дешифровать белиберду, используете всё тот же пароль/шифр/код, дешифруете ( через какой нить алгоритм ) и получаете оригинальное сообщение обратно. Ключевая концепция тут именно тот факт что один и тот же пароль/шифр/код используется что бы зашифровать и дешифровать данные. Сила симметричной криптографии заключается в скорости шифровки ( очень быстро ). Слабость этой шифровки заключается именно в ключевом моменте ( один и тот же пароль для шифровки и дешифровки ). Почему? Ну вот представите себе что вы хотите переслать список свеже украденных кредитных карт другу ( который живёт на другом конце света ) к примеру. Вы шифруете файл/список симметричной криптографией… отлично, но как вы отошлете пароль/шифр/код другу? Наверное по eMail-у… как раз вместе с зашифрованным файлом… Тупо получается, так как пароль к данным идёт в открытую с данными… Ну можно конечно отослать пароль обычной почтой, а лучше вообще голубем… Можно позвонить или ещё что-то в этом роде, но думайте в компьютерной сфере – аля оптимизация, автоматизация и всё такое. Итого – не реально отправить пароль, а если пароль хоть где-то проходит открытым текстом – то безопасность всей системы идёт коту под хвост. И это подводит нас к второму типу криптографии – Public-Key Crypt. или Криптографическая система с открытым ключом.

Public-Key криптография работает по принципу: генерируете два ключа ( пароля/шифра ), один из них публичный ( открытый ключ ), а другой прайвитный ( секретный или личный ) ключ. Теперь публичный ключ можно раздать всем кому угодно, хоть всему миру… Далее используя алгоритм ( например RSA ) и публичный ключ, данные шифруются, фишка тут в том что данные нельзя дешифровать открытым ( публичным ) ключом. И только у кого есть прайвит ( секретный/личный ) может дешифровать сообщение. И так вернемся к примеру с ворованными кредитками… Вы говорите другу, что мол всё готово для отправки, друг создаёт шифровальный ключ, и отсылает вам по еМайлу публичный ключ ( в открытую ). Вы используете публичный ключ что бы зашифровать данные и отсылаете данные другу. Теперь даже если все знают публичный ключ, то всё равно не кто не сможет дешифровать данные и только ваш друг ( который имеет приватные/секретный/личный ) ключ сможет дешифровать информацию. Сила асимметричной шифровки именно в том что один ключ используется для шифровки, а другой для дешифровки – полная автоматизация. Слабость в том что шифровка очень медленная ( особенно по сравнению с симметричной шифровкой ). Напоследок приведу ещё один пример для того что проиллюстрировать почему TOR использует симметричную и асимметричную шифровку. Представите себе что вам надо переслать пару Терабайт секретных данных… Если использовать исключительно асимметричную шифровку, данные будут шифроваться/дешифроваться очень долго, но можно использовать симметричную шифровку для шифрования/дешифрования данных, а ключ от симметричной шифровки можно зашифровать асимметричной шифровкой. Итого получаем целиком безопасную, автономную и быструю систему.

TOR:

ТОР сеть состоит из тысяч релей ( типо прокси серверов ). Каждый из нас может спокойно открыть свою релей и добавить анонимности к ТОР проекту… вообще если хотите попробовать то скачайте ТОР софт, поставите и посмотрите как это работает… Зыыы… что бы стать релей надо немного покопаться в настройка, но это не сложно, да и в сети много документации по этому поводу. И так вернёмся к теме как же ТОР работает. Вся система работает довольно просто ( хе-хе всё гениальное просто ), после того как вы запустили ТОР программу, она немедленно начинает подсоединяться к сети ( ТОР сети ). Идея соединения заключается в том что собрать список доступных релей и выбрать путь по которому ваш анонимное траффик будет путешествовать. Да бы лучше разобраться в этом давайте посмотрим на пример. Представьте что ТОР программа выбрала из тысяч релей, всего три по которым пойдёт ваш траффик. Три релей будут: r2, r5 и r300 ( я думаю в реальной ситуации релей будет больше ). И так ваша ТОР программа выбрала релей и теперь нужно добавить динамичности ( какая релей будет первая, вторая и так далее ) и допустим что программа выбрала следующую последовательность: r300, r2, r5 – в итоге получаем такую картину:

Ваша машина < === > r300 < === > r2 < === > r5 < === > Финальное назначение ( например meirz.net )

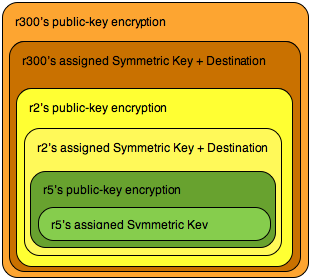

Замечательно, теперь мы выбрали релей с которыми будем работать и выбрали порядок и почти готовы к работе ( передаче информации ). Тут надо отметить одну важную вещь, выбранные релей не знают не чего, кроме от кого пришло сообщение и кому передать информацию дальше. Так же надо отметить что в этой цепи, последняя релей ( r5 ) является выходной релей, которая отправляет информацию из псевдо-сети ( ТОР ) в интернет. Теперь здорово что у нас есть множественные точки передачи, но если информация будет идти в открытую, то вся система теряет смысл. Другими словами информация которая передается через ТОР сеть зашифрована, и только выходное релей ( r5 ) снимает последнюю шифровку и отсылает информацию в сеть. Давайте теперь посмотрим как именно работает шифровка в ТОР сети ( так как это и есть весь цимес ). И так релей были выбраны и последовательность тоже. Теперь происходит создание соединения: ваша ТОР программа выбирает ( на бум ) ключ для симметричной шифровки для реле r5, далее выбирает другой ключ ( опять на бум или случайно ) и опять для симметричной шифровки для реле r2 и тоже самое происходит для реле r300. Так же программа получает от всех трёх релей, их публичные ключи асимметричного шифрованния. Далее создаётся “луковица”, а именно берется симметричный ключ для релей r5 и шифруется это r5-ым публичным ключом с асимметричной шифровкой, далее к полученной информации добавляется назначение ( адрес реле r5 ) и симметричный ключ для реле r2 и всё это шифруется r2-ым публичным ключом с асимметричной шифровкой, далее к полученной информации добавляется назначение ( адрес реле r2 ) и симметричный ключ для реле r300 и опять всё это шифруется r300-ым ключом с асимметричной шифровкой. Наверное вы заметили что получается какой-то клубок или лук! Этот лук используется для создания соединения, а именно после того как лук сделан он посылается в ТОР сеть, что бы соединение установилось.

Вспомним порядок релей ( помните что релей не знаю кто участвует в этом аттракционе, сколько их таких или какая информация передаётся ) :

Ваша машина < === > r300 < === > r2 < === > r5 < === > Финальное назначение ( например meirz.net )

От вашей машины “луковица” едет в r300 и что происходит? r300 смотрит на полученную луковицу ( зашифрованный кусок бреда ) и говорит, давай сними первый слой с луковицы, а именно дешифрует информацию. r300 использует свой личный ключ для асимметричной шифровки, дешифрует информацию и что они видет? Три вещи: симметричный ключ, адрес следующего реле и оставшуюся луковицу… Далее r300 сохраняет симметричный ключ у себя и отсылает остатки луковицы по указанному адресу. r2 получает лук и думает что надо снять слой ( или открыть приложенную информацию ). r2 соответственно использует свой личный асимметричный ключ и дешифрует информацию. Далее r2 видет опять 3 куска информации: симметричный ключ, адрес следующего реле и оставшуюся луковицу… И как обычно r2 сохраняет симметричный ключ у себя и отсылает остатки луковицы ( информации ) по указанному адресу. r5 получает луковицу, декодирует используя свой личный асимметричный ключ и получает только симметричный ключ, не адреса не луковицы не остаётся, а это значит что r5 – это последняя или выходная реле. И вот соединение установлено и готово для работы… ТОР система работает по принципу строения луковицы, не кто не чего не знает и только получив луковицу и сняв слой можно узнать кому далее передать остатки луковицы… Другими словами если кто-то в получит вашу информацию ( луковицу ) то всё равно не смогут понять что это такое, так как всё зашифровано.

Но возможно вы спросите, а зачем симметрическое шифрованние если луковица шифруется только асимметрической шифровкой… Заметьте что луковица используется для установки соединения и раздачи симметрических ключей… Если вы не забыли то шифровать информацию асимметрической шифровкой довольно муторное занятие ( шифровка/дешифровка большого кол-ва информации занимает много времени ) и поэтому после того как каждое реле получило симметричный ключ то вся последующая информация ( скачивание информации или браузинг сайтов ) будет шифроватся симметрической шифровкой. Например: соединение установлено ( описано выше ) и мы готовы к работе… допустим вы хотите пойти на meirz.net, что происходит? Ваш HTTP запрос шифруется симметрической шифровкой с r5-ым ключом, полученная информация шифруется симметрической шифровкой с r2-ым ключом и финально, полученный результат шифруется симметрической шифровкой с r300 ключом… Далее информация отправляется к r300 где, r300 дешифрует информацию используя полученный ранее ( при установке соединения ) симметричный ключ, далее информация посылается к r2 и происходит то же самое: r2 дешифрует информацию используя полученный ранее ( при установке соединения ) симметричный ключ и так происходит до того момента пока информация не доходит до последнего реле ( r5 ), где r5 дешифрует информацию и видит что это HTTP запрос к meirz.net и отсылает его по назначению…

В итоге асимметричная шифровка используется для того что бы раздать направления и ключи для симметричного шифрованния выбранным релей. Цимес тут как раз в том что всё шифруется и даже сами релей ( роутеры ) не знают куда именно и что идёт ( кроме последнего реле, которое всё равно не знает кто послала это! ).

Под занавес:

Существует много критики в сторону ТОР проекта, как политической так и технической. Например скорость работы ТОР сети оставляет желать лучшего ( медленно ), но с другой стороны – это цена за анонимность. Так же в ТОР сети нельзя использовать UDP протокол – думаю это не сугубо важно, в особенности для браузинга, но всё же лимит. Так же из-за того что к ТОР системе может присоединиться кто угодно и установить своё реле – то реле может быть левое ( аля может шпионить )… Это не проблема, так как не одно реле не знает что и как, НО это проблема если шпионское реле оказывается последним ( выходным реле ) так как она сможет просматривать передаваемую информацию ( но не будет знать для кого это )… То есть если вы посылаете eMail типо: “Привет это Штырлиц позвони мне по телефону 555-888-00-99” в открытую ( как обычно все и посылают ), то шпионское реле не будет знать от кого это сообщение, но сможет спокойно прочитать ваш eMail… не маза! НО ещё раз повторюсь, ТОР – это сеть для анонимности, а не для безопасности… Так что если вы “шпиён” или хацкер то шифруйте всю свою информацию… А в принципе даже если вы не тот ни другой то всё равно шифруйте… как говориться здоровее будем!

Мой “Заднее слово”:

В начале сказал: “Недавно я написал бумагу ( для курса ) о том как работает TOR система… ” – прошло уже довольно много времени с того момента, как начал писать статью. К сожаления я много ленюсь и страдаю фигнёй… Спасибо Олегу который меня подтолкнул к тому что бы закончить статью. Так же вы наверное найдете большое количество ошибок ( орфографических ) в статье, если хотите что бы статья выглядела красивей то можете кинуть заметки в комменты или мне на мыло и я поправлю.

Большое спасибо за понимание и пишите если будут вопросы.

ЛИНКИ:

[TOR проект]

[Криптосистема с открытым ключом]

[Симметричные криптосистемы]

интяресно и доступно написано! круть)))

Спасибо, как Русский язык? Не криво написано?

Да вроде не криво,раз нам понятно :)

Здраствуйте! Скажите, пожалуйста, нужно ли постоянно обновлять ТОР, т.е. постоянно устанавливать последнюю версию или не нада? Заранее благодарен!

Думаю что надо обновлять.

Нормал.!!!!!

Я правильно понял, что русский для вас – не родной язык?

Орфографических ошибок много, но в целом очень хорошо. Я впервые встречаю настолько понятный текст написанный иностранцем по-русски.

Attaboy! ))

Спасибо за статью.

2 Unit:

Думаю что глубоко разочарую… но Русский родной… Только я им очень мало пользуюсь… В основном все пишу, читаю и говорю на Английском…

Заранее извиняюсь…

Огромное спасибо за статью. Очень подробно, а главное все понятно.

Честно говоря пока не добрался до вашей статьи сомневался а надо ли мне этот tor. Теперь думаю что надо =D

Только есть два вопроса, если не сложно прокомментируйте:

1. Вот этот плагин для мозилы https://addons.mozilla.org/ru/firefox/addon/2275/ это именно тот tor о котором вы говорите? там ничего не урезано? переделано и т.п.?

2. Где кнопка подписки на комментарии к посту? =)

2 RonnyBonny:

1) Это только плагин для Firefox. То есть все равно нужно ставить TOR программу, что же этот плагин делает – это автоматически вводит Firefox в TOR режим… иначе прийдется прописывать все ручками.

2) Подписка у меня только через RSS

Глобальные комменты: http://meirz.net/?feed=comments-rss2

Комменты на этот пост: http://meirz.net/?feed=rss2&p=1319

Теперь проблема что на ubuntu нельзя установить тор через центр приложений и надо что-то там в терминале писать. Но да ладно, рано или поздно пришлось бы в этом разбираться.

Да и вообще я смотрю нюансов много, “Дополнение Torbutton блокирует плагины браузера, такие как Java, Flash, ActiveX, RealPlayer, Quicktime, Adobe’s PDF плагин, и другие”

В общем спасибо за информацию, буду разбираться.

Хочу задать вопрос: а если мой комп окажется этим самым последним в цепочке реле и с моего *реального* ip-адреса в сеть уйдет сообщение а-ля “о ментах и печках” – читайте http://www.ej.ru/?a=note&id=8211 или даже что-нибудь похлеще!

И что тогда? Ко мне вышлют зондер-команду? Или я не прав?

ps. cам пока не юзаю Tor

ps/2. сообщение отправлено через i2p :D

Я дико извеняюсь!Но так же через тор можно по гуглу кликать??????????????

2 Санчез:

Кликать то можно, вопрос если поймают. Фишка в том что если гугл заметит что траффик левый то они твой аккаунт быстро закроют. И тут я думаю что им даже не обязательно иметь твой айпи, а просто нужно понять что весь траффик идет со странной сети или с одного специально айпи.

А как понять , что траффикк левый!Сеть тор, можно вычислить?

2 Санчез: В это и проблема :) Думаю тебе стоит посмотреть документацию по безопасности, но я думаю что вычислить левый траффик будет не так просто, хотя всегда можно использовать HTTPS.

Добрый день!

Спасибо за статью. Думаю что если все это так как вы пишите, то это очень хорошая программа анонимности и очень полезная для Россиян(Все таки демократия только на бумаге, а коррупция зашкаливает все нормы , так что могут пользоваться и диссиденты и коррупционеры, шутка))) Но все таки есть вопрос, насколько это анонимно на самом деле? Я слышал, что это программу разрабатывали военные в США. То по любому они могли вставить в программу TOR специальный секретный код, по которому в случае надобности они смогут получить не только весь трафик, но и реальный IP. Достаточно дать команду специальную команду в теле этой луковицы последнему серверу где информация открыта и туда можно вложить любую специальную команду для каждого TORа который будет соединяться со спец службами США и передавать интересующий их трафик. Есть ли независимые эксперты которые исследовали эту программу и не выявили ничего подобного? Но в любом случае успокаивает то что вряд ли США заинтересуется простыми смертными))

2 Андрей:

На сколько анонимный ТОР можно узнать тут:

https://www.torproject.org/download/download.html.en#Warning

Я уверен что если люди которые копили ТОР, но если не кому не веришь, то могу посоветовать самому скачать код и проверить. Код доступен у них на сайте.

А если ли там специальные дыры так как разрабатывался для армии и все такое? Скажу что с таким подходом, то лучше не пользоваться интернетем вообще, так как интернет создавался для нужд Американской армии и если есть дыри и задние двери то они уже давно в каждом компьютере в мире и ТОР явяется наименьшей проблемой ;)

Для ytrewq said,

on January 11th, 2011 at 09:17

Хочу задать вопрос: а если мой комп окажется этим самым последним в цепочке реле и с моего *реального* ip-адреса в сеть уйдет сообщение а-ля “о ментах и печках” – читайте http://www.ej.ru/?a=note&id=8211 или даже что-нибудь похлеще!

И что тогда? Ко мне вышлют зондер-команду? Или я не прав?

ps. cам пока не юзаю Tor

ps/2. сообщение отправлено через i2p :D

Где зарылась собака?

Итак, маршурт постоянно меняется, данные через промежуточные узлы проходят в виде белиберды, т.е. в зашифрованном виде – где подвох? Он есть. Ведь, как серьезно бы ни защищались данные, как изощренно не выбирался и запутывался маршрут, где-то на выходе данные все равно нужно расшифровывать. Ведь только так их можно доставить до места назначения. Эта операция осуществляется на последней ноде в цепочке – так называемой выходной нодой (Exit Node). Если на таком узле установить снифер, то данным ничего больше не останется, как прямиком попасть в логи :).

Ты можешь подумать, что система такого положения дел не допускает и поднять Tor для работы выходной ноды нельзя? Запросто! Вся система строится на большом количестве энтузиастов, учавствующих в проекте и предоставляющие свои домашние компьютеры как ноды, и в том числе выходные. Несколько строчек кода в конфиге – твой билет их ряды.http://www.xakep.ru/magazine/xa/130/026/1.asp

Вывод- без доп настроек ты не нод

2 ytrewq:

Возможно я не допонел вопрос, но какая разница кто будет последним нодом? Ну и что, что кто-то будет собирать твой трафик?! Что будет если я зайду на сайт новостей или что-то в этом роде, пусть кто-то там узнает что анонимный пользователь только что зашел на сайт с новостями – от этого нету не какой пользы, ну разве что статистика. Проблема начинает набирать обороты если пользовательно заходит на сайт где есть его информация – это может индифицировать пользователя – плохо! Но у нас всегда есть https – взломать его нельзя, а делать man in the middle тоже не реально если только нету правильных сертификатов или пользовательно просто не понимает что делает и на жалубу браузера ( что мол сертификаты не правильные ) пользователь говорит “ОК” и идет дальше – тогда это проблема, но над этим уже работают. Буду ужесточать правила и протоколы.

Что я хочу сказать, так это: если ты пользуешься правильно то нету ни каких причин по которым тебя должны индифицировать. И как правило не стоит заходить на банковские сайты через ТОР :) – хотя это тоже можно делать безопасно.

А если я использую TOR-сеть для скачивания нужной мне информации, то это является анонимным действием с точки зрения возможности контроля за мной или нет?

Зависит от информации – но в принципе отследить до точки твоего доступа не должны.

не чего → ничего

вэб → http://bit.ly/jtbl9r

тся/ться → http://bit.ly/eYTA9P

скобки с внутренней стороны пробелами не отбиваются, и запятых должно быть где-то на 20-30% больше.

А статья отличная, спасибо. :)

Хорошая статья. Натолкнулся случайно.

Tor – удивительная сеть. Однако, как и во всем удивительном, у нее есть свои недостатки. Понятно, что Tor решает задачи лишь анонимности, не более (я не говорю о безопасности). Недостатки заключаются в наличии короткоживущих узлов и отсутствия механизма работы с ними на уровне протокола.

Но во многих случаях Tor является достаточным. Весь вопрос в выходной relay. Чтобы быть безопасной, то весь трафик должен идти по SSL!

Понятно, что в Tor присутствуют так называемые “сервисы”. Но работа с ними достаточно усложнена, да и требует обязательного присутствия в сети Tor, т.е. невозможно использовать “сервисы” из интернет. Кроме того, “сервисы” самого Tor, никак не могут конкурировать с сервисами в интернет.

Чтобы частично решить данную дилемму, как пример, был сделан сервис электронной почты AnoBox (http://anobox.ru/). Этот сервис, частично решает проблему безопасного чтения почты в интернете, а с участием Tor, или аналогичной сети, делает это анонимно и безопасно.

Сервис Anobox.ru использует SSL, имеет огромные ящики, удобный интерфейс, работает в unicode, имеет перманентные ссылки на письма и ящики – это лишь небольшой перечень его преимуществ. Более того, сервис AnoBox очень экономно использует ресурсы.

Приложение не оставляет данных о клиенте (так называемый stateless дизайн) и тд.

Попробуйте и оцените сами: AnoBox.ru | просто другая почта http://anobox.ru/

.

Привет а как искать скрытые сайты в тор?

Есть статья на эту тему. В ней так же указаны сайты с которых стоит начать:

http://en.wikipedia.org/wiki/.onion

Например: http://eqt5g4fuenphqinx.onion/

не, все написано красиво, тока есть истина – на хитрую жопу всегда найдется х.. с винтом. Открытый код и все такое, конечно, плюс. Но с чего бы это: http://offline.computerra.ru/2007/713/342517/

Дорогие читатели, прекратите писать одни и те же вопрос на тему БЕЗОПАСНОСТИ!!! ТОР не была сделана для безопасности! Анонимность и безопасность две разные вещи! Я об это написал в части “Под занавес”. Если вы хотите безопасности, то шифруйте свою почту, сайты и так далее сами и пользуйтесь SSL. Если это не возможно, то считайте что ваши данные может просматривать кто угодно.

Скажите я загрузила тор, но сайт [s]www.liveinternet.ru/rating/ru/[/s] из Казахстана все равно недоступен. Мне можно что нибудь сделать,чтобы я его открыла?

2Мария:

Не знаю что конкретно ты пытаешь сделать, но твоя ссылки у меня тоже не работает. Когда пытаюсь зайти на http://www.liveinternet.ru/rating/ru/ по получаю:

Запрашиваемой вами страницы нет на сайте,

возможно, она была удалена, либо вы

ошиблись в написании адреса.

Так что не знаю что тут тебе посоветовать.

Здраствуйте.

Статья очень интересно, а главное понятно расписан алгоритм действий. Хотел поинтересоваться чем отличается VPN от TOR сети?

Неплохо. Вопрос – кто в Торе определяет время сохранения пути прохождения информации? Где пишется сам путь от точки к точке? Ведь по сути точки прохождения фиксированные и этот путь должен кто-то хранить…Или я не прав?

Путь не кто не хранит.

Путь определяется клиенской программой и делиться на части для индивидуальных роутеров – один получил пакет, раскрыл своим ключом и увидел куда переслать оставшееся. И так происходит до точки “выхода”.

Годная статья. Запятых бы побольше, но, в целом, все хорошо =)

По ТОРу. Вопрос такой: если сеть использует N-количество релей, то явно скорость потока будет удручающая. То есть: пока запрос пройдет через весь путь, у меня и внуки подрастут? Я согласен, что для разового запроса система хороша, а как она для ежедневного пользования? При открытых 5 вкладках + качающийся фильм в качестве HD, в фоновом режиме, наверняка снесут трафик на ноль….

Да качать через ТОР сеть вообще очень туго.

Так же скачивание фильмов через ТОР сеть считается правилом дурного тона.

Добрый день, хочу задать вопрос именно о безопасности, Вы писали что надо пользоваться программой SSL для безопасности, где можно её скачать и как она работает., допустим мы общаемся по емайлу, эта программа поможет нам зашифровать нашу переписку?

2Vit:

SSL – вот ссылка на Вики, так хорошо обьясняют

http://ru.wikipedia.org/wiki/TLS

Убедись что используешь https:// – в начале ссылки

Это безопасное соединение. Так же пользуйся встроенным в ТОР клиент браузером – там много чего уже готово в плане безопасности браузера. Вот скачивай ТОР с браузером https://www.torproject.org/projects/torbrowser.html.en

За статью спасибо, всё вполне доступно.

Я пользовался до сегодняшнего дня портабельной версией ТОР. Но, теперь хочу скачать и установить полную версию.

И вот, какой у меня вопрос.

Анонимность при помощи ТОР, мне нужна для одного Форума, на котором я имею регистрацию и естественно мой настоящий АйПи там известен. Я хочу, зарегить там с ещё одним ником, но чтобы не могли узнать, что это тоже я.:)). Я уже зарегился и заходил с портабельной версии ТОР. До поры, всё было ок. Но, ведь каждый раз, я заходил с разных АйПи, и как бы разных стран. Это заметили админы, и заблокировали этот мой второй аккаунт. Кроме того, при входе через ТОР, и проверив свой АйПи на сайте 2ip,ru я увидел, что в графе имя компьютера в названии его присутствует и упоминание “tor…”, что делает понятным для админов, то, что этот юзер вошел через ТОР.

Теперь, конкретный вопрос: Скачав и установив полную версию ТОР, я буду иметь возможность быть привязанным к одному ложному АйПи? То есть, всегда входить с одного и того же АйПи. Если да, то как это там сделать? Есть точная инструкция?

И, как быть с “именем компьютера”? Как сделать так, чтобы это имя было обычным, без упоминания “tor…”, ведь админы видят и это тоже, и сразу понимают подвох..

Спасибо.

Q: Скачав и установив полную версию ТОР, я буду иметь возможность быть привязанным к одному ложному АйПи?

A: Нет, ТОР по дизайну не дает возможность быть привязанным к одному IP. Если быть привязанным к одному IP то проще будет найти и индифицировать человека! Теперь, всегда можно попытаться сделать выходной нод одни и тем же. Советую прочиать: http://www.ghacks.net/2008/01/29/configure-tor-to-use-a-specific-country-as-an-exit-node/ Но при этом стоит помнить что ТОР не для этого создана.

Q: И, как быть с “именем компьютера”?

A: С этим ничего не поделаешь. Я думаю это имя приходит от выходного нода. То есть нужно найти выходной нод без такого красивого имени.

А вообще на сколько я понимаю, тебе проще просто пользоваться Proxy серверами – у них стабильные IP адреса.

Вот я например в TOR программе нажимал “Use a New Identity” пока не напоролся на вот такой выходной нод: 93.114.40.194 с именем: lh19469.voxility.net

Читай статью, как настраивать выходной нод, а потом просто найди нод на котором не пишется TOR и усе!

Вопрос такой: что данные шифруются в исходящем трафике- это понятно, но как идет трафик с последнего реле? По тому же принципу? То есть входящий трафик приходит зашифрованным? Может ли оператор его пропалить?

После выхода из “выходного” реле трафик идет в в первоначальной форме. Например если вы послали без шифровки то он и будет идти открытым, если с шифровкой то будет идти шифрованным.

Пример:

Вы идете на http://gmail.com – без шифровки. Весь трафик будет открытым.

Идете на https://gmail.com – трафик идет через HTTPS то есть шифрованный.

Если нужно передовать что-то зашифрованное то нужно это заранее шифровать перед отправкой через ТОР. ТОР обеспечивает анонимность и ничего больше. Есть конечно моменты такие как:

Я иду через тор на почту, а почта у меня БЕЗ HTTPS шифровки. Так какая тут анонимность если по почте и контенту можно меня вычислить? Да это так, поэтому ТОР в настоящее время поставляет свой браузер (базированный на Firefox) с плагинами которые стараются обеспечить минимальную утечку данных. Так например стоит плагин который автоматически старается перебросить все с HTTP на HTTPS – таким образом старается использовать SSL шифровку.

То есть если сайт на hhtps, и я пользуюсь тором, то никто ничего без особо сильных разбирательств не сможет отследить, даже оператор?

Технически да!

Стоит помнить что есть и не технологические пути слежения. Например можно забраться в почтовый ящик и увидеть твое имя. Это конечно под силу оператору или спец. службам, но если в почте нету твоих имен, адреса и так далее то по идее не должно быть проблем.

Спасибо, за ответ на вопрос.Я имел в виду, написав “постоянный айпи”, что мой айпи пр входе на ресурсы будет один и тот же, и страна одна и та же. То есть, статичный айпи.

И вот, я нашел, как это делать. Сделал, и уже пользуюсь))

Скопирую и здесь, если кого-то заинтересует.

==================================

Эта статья для тех кто умеет пользоваться тором, и хочет сделать для какой то цели свой айпи статичным.

1 Найдите файл torrc

Для этого Открыть vidalia настройки экспертные

Там указано место где на вашем компе файл torrc

Дальше надо открыть torrc текстовым редактором например блокнотом.

2 Запускаем Тор. Там на вкладке “Панель управления Vidalia” открываем “Обзор сети”.

Вы увидете список тор серверов, (название, страна-флажок, скорость)

Выбирайте сервер по стране и скорости.

Скопируйте название сервера – который вы хотите сделать своим внешним прокси, и айпи этого сервера будет определятся как ваш. Т.е в торе у вас будет показываться всегда один и тот же айпи.

3 Впишите в файл torrc Команду, чтобы видалиа-тор использовала выбранный сервер-тор как внешний.

команда ExitNodes

После команды следует пробел и название сервера-тор

Пример. чтобы использовать Шведский сервер с названием boom123 слудует написать в файл torrc следующую команду.

ExitNodes boom123

Внимание. изменения в файле torrc вступят в силу ТОЛЬКО после следующий загрузки тор а не моментально. То есть вам следует перезапустить видалиа-тор.

4 Проверьте работает ли все. Например зайдя на сайт 2ip.ru

Так, на 2ip.ru посмотрите на название компьютера. Если, в название есть слово “тор”, то лучше опять поменяйте айпи, на более нейтральный без слова “тор” в названии.

================================================

А более подробные и полезные сведения об этом, можно прочитать в книге Ю.Стручкова ” Установка и настройка Tor”

Ещё раз, спасибо за помощь!

Забыл, сказать файл “torrc” , который нужно изменить лежит в папке:

Tor \Tor Browser\Data\Tor

Открывать и дописывать в него надо с помощью обычного “Блокнота”

Очень хорошая статья. На то, как написано отвлекаться некогда, потому что читать интересно… Очень приятно, что есть такие люди, которые объясняют что и как, приводя примеры. Огромный респект автору.

Скажите пжл, в чем причина: состояние тора “создание связи зашифрованной директории”

2 ferza: Не уверен что ты спрашиваешь. Можешь дать контекст или ссылку?